Navegue por categoria:

Grande parte dos negócios estão tendo que se adaptar ao chamado “novo normal”.

Se movimentando para oferecer a modalidade de home office para seus colaboradores como forma consciente de tentar diminuir o poder da pandemia do novo coronavírus.

Nada mais justo, afinal o grande objetivo, a grande luta de todos no momento é reduzir os casos para retrair a curva de crescimento da enfermidade.

Contudo, deve-se ter muito cuidado nessas horas, principalmente se o home office é novidade para a sua empresa.

Apesar de parecer uma prática simples, existem alguns riscos, especialmente de segurança da informação no home office, que não podem ser ignorados.

Já que os transtornos gerados pela falta de segurança da informação no trabalho remoto podem gerar prejuízos incalculáveis.

Além do mais o home office vem se tornando um alvo fácil para crimes cibernéticos.

Justamente por não existir orçamento ou tempo suficientes para a adoção de medidas de segurança da informação no trabalho remoto.

Sim, infelizmente já há notícias sobre cibercriminosos que estão pegando carona na pandemia de Covid-19 para explorar a situação para seus próprios propósitos.

Eles estão tirando proveito dessa nova situação para obter acesso mais fácil a informações secretas ou incapacitar os sistemas de TI das organizações e posteriormente exigir um resgate.

Isso torna seu papel como garantidor da segurança cibernética ainda mais importante.

Você pode ajudar a pôr um fim a esses ataques, seguindo algumas dicas de segurança da informação no escritório em casa:

Proteja sua rede doméstica e comunique-se através de conexões seguras.

Como você usará sua rede privada em casa, precisará protegê-la adequadamente, com criptografia WLAN forte, uma senha exclusiva e complexa e atualizações regulares.

Sempre trabalhe através de uma conexão segura estabelecida pela VPN, especialmente se você também estiver trocando informações confidenciais ou acessando a Intranet.

Mantenha o software em todos os seus dispositivos atualizados.

Trabalhando em casa, na empresa e em dispositivos pessoais, use a mesma rede.

O tráfego de dados passa pelo mesmo roteador que está conectado a muitos outros dispositivos, incluindo vários eletrodomésticos inteligentes que, na pior das hipóteses, podem não ter nenhuma proteção atualizada.

Todos esses são potenciais gateways para hackers, e é por isso que é recomendável permitir que todos os seus dispositivos, sejam da empresa ou pessoais, atualizem automaticamente.

>> Saiba mais: Guia completo para trabalhar Home Office e não enlouquecer no processo.

Senhas? Vai uma extra forte por favor!

Já pensou se, por um descuido, você se torna o elo mais fraco da sua empresa?

Pior, já pensou se por um descuido bobo de segurança você causasse um enorme prejuízo ao negócio?

Utilizar senhas fortes, incluindo mecanismos de autenticação por multifator, garante uma camada extra de segurança e dificulta o acesso de hackers nas contas utilizadas.

Também evite por toda lei, deixar senhas salvas no computador ou no navegador.

Senhas fortes podem ser mais difíceis de decorar, mas uma solução para isso são cofres de senha que podem facilitar sua vida durante o home office e que pode continuar como um hábito de segurança após o término do trabalho em casa.

>> Saiba mais: Plano de comunicação da interrupção dos serviços de TI. Você tem um?

Fique atento(a) à comunicação online.

Recebeu uma mensagem em que um colaborador da sua empresa pede informações sigilosas, descumprindo regras de segurança?

Como diz o ditado popular “coloque as barbas de molho”, porque é hora de desconfiar.

Fique de olhos abertos quanto aos ataques de phishing em e-mails e outras ameaças online via aplicativos de mensagens.

Se a sua organização optar apenas pelo uso do e-mail, siga as normas e verifique se o remetente e destinatário estão corretos.

Caso ainda haja dúvidas, solicite que o remetente confirme alguma informação interna para que a comunicação possa prosseguir, recomendando o cumprimento dos padrões da empresa para dar continuidade.

Evite dar informações que não são necessárias para a resolução de um problema.

De novo: seja extremamente cauteloso com emails ou anexos suspeitos, principalmente se você não conhece o remetente.

Especialmente no ambiente familiar do seu home office, você precisa ser cauteloso com emails suspeitos.

Estudos mostram que a probabilidade de ser vítima de intenções maliciosas é particularmente alta em casa.

Além disso, não seja pressionado por e-mails pedindo ação imediata ou referindo-se, por exemplo, à atual crise do Covid-19.

Não se apresse e examine cada e-mail cuidadosamente antes de abri-lo.

>> Saiba mais: Como aumentar a satisfação dos clientes em tempos de crise?

Não permita que membros da família usem seus dispositivos de trabalho.

Se a empresa forneceu um notebook, tablet ou até mesmo um desktop para você utilizar no trabalho remoto lembre-se que o equipamento cedido é apenas para uso do funcionário – não é o computador da família.

Lide com o laptop, dispositivo móvel e os dados confidenciais emitidos em razão do trabalho como se estivesse das dependências da empresa.

Isso ajudará você a associar continuamente suas ações a uma mentalidade de segurança e consciência de dados.

Por exemplo, em um escritório físico seu filho não poderia usar seu dispositivo móvel cedido pelo trabalho para jogos ou filmes.

E se você considera seu laptop e dispositivos móveis ativos apenas do seu trabalho, fica muito mais fácil controlar o acesso a dados confidenciais e consequentemente evitar incidentes de segurança no trabalho remoto.

>> Saiba mais: Principais desafios de suporte de TI em tempos de COVID-19 e como lidar com eles.

Siga as políticas de segurança da informação de sua organização à risca.

É provável que sua empresa tenha políticas claras para acessar a rede da empresa fora do escritório.

Essas diretrizes e regras sempre devem ser seguidas, mas é especialmente importante quando você trabalha remotamente.

Relate qualquer comportamento suspeito à TI imediatamente e siga os padrões básicos de ‘higiene eletrônica”, como sistemas operacionais atualizados, antivírus/malware e verificação regular”.

>> Saiba mais: Precisamos falar sobre gerenciamento de incidentes de TI. Confira 7 dicas.

Cuidado com os dispositivos inteligentes.

Desligue dispositivos inteligentes controlados por voz que estejam próximos de sua estação de trabalho em casa e cubra a webcam quando não estiver em uso.

Assistentes de voz como Alexa, Siri, Cortana ouvem o que está sendo dito no ambiente e transmitem ao fornecedor.

A possibilidade dessas gravações caírem em mãos erradas, embora pequenas, não pode ser descartada.

Portanto, esses dispositivos não precisam estar em salas onde você discute assuntos importantes ou pelo menos devem ser desligados.

E certifique-se de cobrir a webcam no seu PC quando não estiver em uso e tenha cuidado com o que você compartilha através da função de vídeo.

Se precisa realmente usar dispositivos pessoais não misture o uso pessoal e comercial de dispositivos.

Faça uma distinção clara entre dispositivos e informações para uso comercial e pessoal e não transfira dados de trabalho para dispositivos pessoais.

Isso impedirá qualquer saída não intencional de informações.

Como efeito colateral, também ajuda a separar psicologicamente o tempo que você está “no trabalho” do tempo em que está “em casa”.

>> Saiba mais: 2020 chegou e a Lei Geral de Proteção de Dados também. E você já sabe o que fazer?

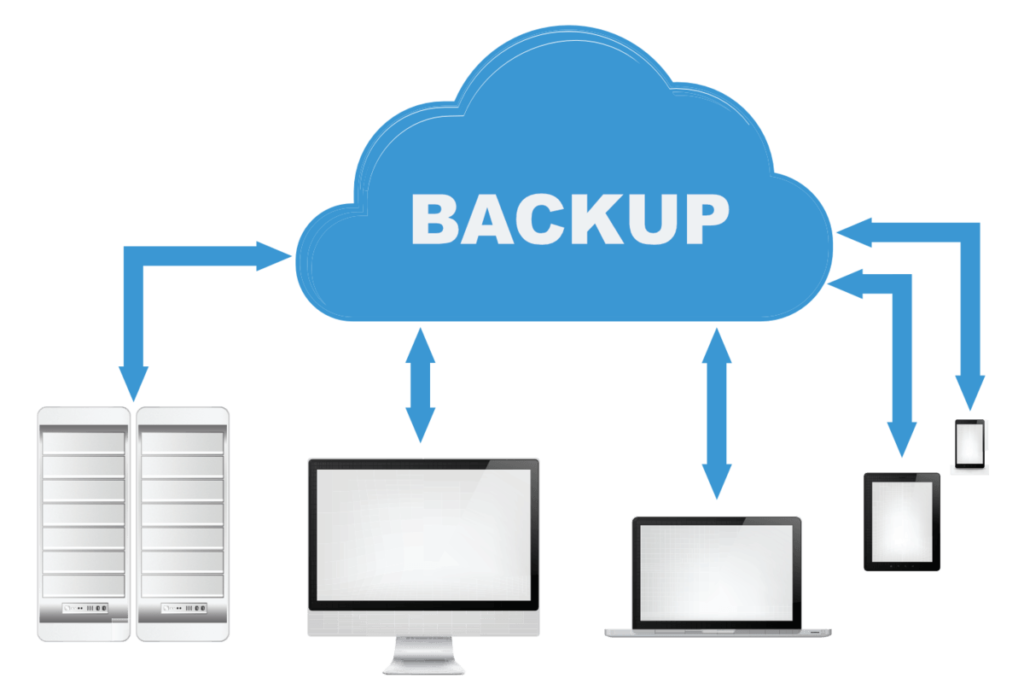

Backup e nuvem, adote esse mantra.

Se deseja realmente manter o seu negócio protegido contra qualquer tipo de imprevisto, é essencial manter a rotina periódica de backups.

Soluções em nuvem podem ser cruciais nesse processo.

Elas permitem que os dados da empresa sejam salvos em servidores online, disponíveis 24h.

Desse modo, além de garantir o backup automático dos dados, você poderá ter acesso aos dados que quiser e quando quiser.

Mesmo que não esteja logado no computador corporativo, usando apenas seu login e senha.

A medida facilita não só o acesso remoto às informações direto do home office, como também garante alta eficiência e proteção em uma infraestrutura preparada, em segurança física e lógica, para realizar este processo.

Além do mais soluções na nuvem, contam com medidas de cibersegurança e um suporte técnico 24h em caso de imprevistos.

O Milldesk é um bom exemplo. É uma plataforma completa de Help Desk e Service Desk, que ajuda a melhorar o atendimento aos clientes e a integrar os processos da empresa.

Aproveite, agora mesmo, para fazer um teste gratuito.

Identifique proativamente todos os participantes das reuniões online.

As teleconferências e videoconferências são um excelente substituto para as reuniões presenciais.

Ao mesmo tempo, porém, é mais difícil verificar se todos na linha foram realmente convidados.

É especialmente fácil para pessoas não autorizadas que adquiriram os dados de discagem se infiltrarem em grandes reuniões online com muitos participantes.

É por isso que todos os que aparecem no software da reunião precisam se identificar brevemente, principalmente se você estiver discutindo tópicos confidenciais e compartilhando apresentações na tela.

Outra dica importante: sempre adquira softwares e aplicativos de fontes seguras.

>> Saiba mais: 15 dicas para escrever um bom email de suporte ao cliente!

Desconecte-se quando parar de usar seus dispositivos e armazene-os com segurança.

Mesmo que você esteja apenas fazendo uma pequena pausa, bloqueie a tela do seu PC e dispositivos móveis da mesma forma que faria no trabalho para que eles não fiquem acessíveis durante a sua ausência.

E, é claro, você também precisa proteger os dispositivos contra uso não autorizado ou até roubo quando estão em sua casa.

Melhores práticas para os empregadores.

Para proprietários de pequenas empresas, recomendamos as seguintes precauções para limitar os riscos à segurança enquanto os funcionários trabalham em casa.

- Exija que os funcionários usem uma senha não armazenada para se conectar à rede, especialmente para acesso à VPN.

- Aplique tempos limites razoáveis de sessão para programas ou aplicativos confidenciais. Um usuário não precisa se reconectar depois de caminhar até a cozinha para servir uma xícara de café. Mas, ao mesmo tempo, você não pode confiar que todos os funcionários sempre encerram a sessão quando terminam o expediente do dia.

- Limite o acesso ao programa/arquivo apenas às áreas absolutamente necessárias para esse colaborador.

- Reserve o direito de encerrar o acesso dos funcionários a qualquer momento.

Acima de tudo, você precisa definir políticas, procedimentos e diretrizes para os colaboradores que usam os recursos da empresa fora do escritório.

>> Saiba mais: Qual estratégia de alerta reduzirá o ruído de um monitoramento diário?

Outra boa prática: conscientize os colaboradores.

A educação e conscientização são pontos fundamentais para que todos os usuários estejam cientes do grau de responsabilidade que é exigido de cada um, quanto a segurança da informação no home office.

Que todos aqueles que irão aderir a essa modalidade de trabalho estejam conscientes dos riscos aos quais podem estar expostos.

E quais são os cuidados que devem ter ao acessar dispositivos fora da empresa.

As pessoas devem entender que os dispositivos utilizados fora do escritório podem se tornar uma porta de entrada para toda a empresa.

Por isso, é fundamental que todos os equipamentos sejam utilizados de forma adequada.

Os cibercriminosos estão em alerta e se aproveitando das vulnerabilidades em segurança da informação, ocasionadas pelo home office e planejando ataques que podem prejudicar dados e informações corporativas.

Por consequência, é crucial se precaver para não ser uma porta de entrada para o comprometimento da rede corporativa da empresa.

Esteja preparado(a) para esse “novo normal”, para esse modelo, afinal, esse é o cenário atual dos negócios e pode ser a nova realidade para muitas empresas daqui pra frente.